公司动态

美国国家安全局国家授时中心网络攻击技术分析

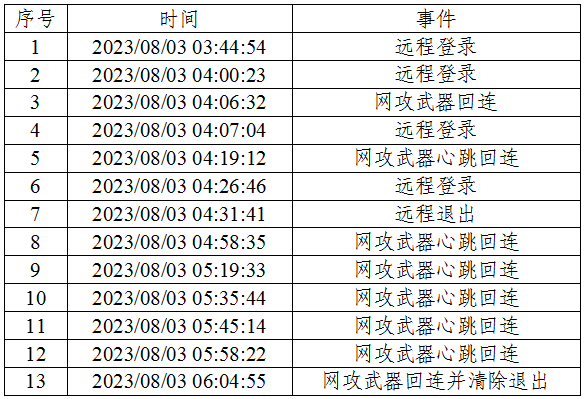

10月19日上午,美国国家安全局披露,国家安全局(以下简称NSA)对国家授时服务中心(以下简称“授时中心”)进行了重大网络攻击。国家互联网应急响应中心(CNCERT)通过分析判断和监测,掌握了此次攻击的总体情况。具体技术细节今日公布如下: 一、攻击概况 自2022年3月以来,美国国家安全局利用某国外品牌手机短信服务漏洞,秘密监控10多名国家授时中心工作人员,非法窃取手机通讯录、短信、相册、位置信息等数据。截至2023年4月,在“三角”操作曝光之前,美国国家安全局利用从国外移动品牌窃取的登录凭据,于2023年凌晨多次攻击国家计时中心的计算机。北京时间刺探网络内部建设。 2023年8月至2024年6月,美国国家安全局有针对性地部署新型网络作战平台,对国家授时中心多个内部业务系统进行渗透活动,企图对高精度授时、导航系统等关键科技基础设施发起攻击。在整个事件中,美国国家安全局在战术理念、操作技术、加密通信、不杀生逃生等方面仍然展现了世界领先水平。为了错误地进行攻击,NSA通过使用正常的商业数字证书、伪装Windows系统模块、代理网络通信等方式来隐藏攻击和异教徒。通信是多层加密的,NSA使用网络攻击武器创建环回嵌套加密模式。加密强度远超传统TLS通讯及通讯化交通。解密和恢复更加困难;活动要有耐心、细心。在整个活动周期中,NSA 可以全面监控受控主机。文件更改、关机重启将全面排查异常原因;功能动态扩展,NSA会根据目标环境动态组合各种攻击武器并下发,表明统一平台NG攻击具有灵活的扩展性和目标适应能力。但创新的普遍缺乏和部分环节的薄弱表明,在受到各种曝光事件的阻击后,技术的迭代升级正面临瓶颈。 2、本次攻击中的网络攻击过程,NSA利用“三角操作”获取了定时计算机终端的登录凭证,进而获得控制权,部署定制的特殊网络攻击,并持续升级基于网络定时网络环境的网络攻击,进一步扩大网络攻击和保障的范围,达到保障单位网络和基础信息系统的目的。经过分类,发现NSA总共使用了42种网络攻击武器,可分为三类:前哨控制(“ehome_0cx”)、隧道建设(“back_eleven”)和数据盗窃(“new_dsz_implant”)。利用国外网络资产作为主控服务器,实施了千余次攻击。具体分为以下四个阶段:(1)获得控制权限2022年3月24日至2023年4月11日,NSI采用“三角”操作,对计时中心10余台设备进行攻击,窃取机密。 2022年9月,攻击者通过服务时间网络管理员的国外手机获取了办公电脑的登录凭据,并利用该凭据获取办公室计算机的远程控制权限。 2023年4月11日至8月3日期间,攻击者利用匿名通信网络节点远程登录计算机计算机80余次,并以计算机为基础查看计时中心的网络环境。表中2023年8月3日的攻击流程(二)植入特殊网络攻击武器 2023年8月3日至2024年3月24日,攻击者在计算机管理计算机中植入“Back_eleven”早期版本,窃取网络网管数据,并在每次攻击-攻击后删除网络攻击操作的内存使用情况和运行情况。现阶段“back_eleven”功能尚不成熟,攻击者需要在每次启动前远程控制并关闭主机防病毒软件。部分杀毒软件关闭记录表(三)2024年3月至4月特别升级的网络攻击武器,攻击者定制升级网络攻击武器针对计时中心网络环境,植入各种新型网络攻击武器,实现对计算机的长期驻留和隐蔽控制。攻击者加载“ehome_0cx”、“back_eleven”、“new_dsz_implant”等20多个支撑功能模块,以及10多个网络攻击武器攻击文件。图 内存中加载“EHOME_0CX”数据包 图 内存中加载“back_eleven”进程 图 内存中加载“new_dsz_implant”进程 攻击利用多种网络攻击武器相互配合,形成4层加密隧道,形成高度隐蔽、全面的攻击TheFT的网络和平台。图网络攻击武器加密方式(4)内网横向渗透过程2024年5月至6月,攻击者利用“back_eleven”以计算机管理计算机为跳板,攻击互联网认证服务器和防火墙。 6月13日9点,攻击在计算机管理电脑上激活“ehome_0cx”,植入“back_eleven”和“new_dsz_implant”,并以此为跳板窃取认证服务器数据。7月13日9:00,攻击者在计算机管理计算机上激活“ehome_0cx”,并释放“back_eleven”和“new_dsz_implant”来窃取数据。图:2024年6月13日网络攻击窃取数据包 3、攻击者使用的网络攻击库评估42 网络攻击事件中的网络攻击武器、功能模块、恶意文件等。主要网络攻击武器按功能可分为前哨控制与防御武器、隧道建设武器、数据窃取武器等。 .携带武器进行后续网络攻击的目的。根据该类型主武器的资源加载路径,命名为“ehome_0cx”。 “Ehome_0cx”包括 四个网络攻击模块。它通过DLL劫持正常的系统服务(如资源管理器和事件日志服务)来实现自启动。之后我初始化时,它会删除内存中的可执行文件头数据,以隐藏网络攻击武器的运行痕迹。表“EHOME_0CX” 每个网络模块攻击信息表“EHOME_0CX”使用受控主机的唯一引导作为解密武器资源的密钥。各个网络攻击模块利用LPC端口相互通信,以命令号的形式调用各种武器功能。表“Ehome_0cx”函数“ehome_0cx”使用RSA算法和TLS协议完成通信加密。 “Ehome_0cx”内置了一个RSA公钥,用于与主机通信(见下图)。每次通信都会随机生成一个会话密钥,使用RSA算法完成与主机的基本交换过程,然后使用TLS协议传输使用会话密钥加密的数据。图RSA公钥(二)隧道构建利器 攻击者利用此类网络攻击方式与网络建立通信和数据传输隧道,实现对其他类型网络攻击武器的远程控制和窃取数据的加密传输。它还具有有关命令的获取和执行功能的信息。在初始连接阶段,它向主控端发送一个数字为“11”的标识号,命名为“back_eleven”。 “back_eleven”由“ehome_0cx”加载和管理,具有严格的运行环境检测机制。如果发现操作系统版本不正常、调试器正在运行等情况。并且该武器设计有反调试功能,防止逆向分析。图“Back_eleven”检测运行环境 “Back_eleven”有两种工作模式: 主动重连和被动监听模式:在paconnect的主动模式下,使用内置的RSA加密算法公钥完成密钥交换,然后使用AES算法对在线inf进行加密后使用信息,算法中使用tlsol对在线信息进行加密,使用TLS协议加密并发送给主控端;在被动监听模式下,“Back_eleven”监听Windows系统网卡的流量,并对主控端发送的数据的具体情况进行过滤,以实现主控端命令的执行。图“Back_eleven”将数据传递到主控端。图“Back_eleven”在控制端接收基本指令并解密。 “back_eleven”以命令号的形式调用各种武器功能。表“Back_eleven”命令功能 (3) 数据窃取武器 攻击者利用此类网络攻击武器来窃取数据。该武器运行时以网络武器攻击模块启动,加载各种插件模块,实现特定的隐身功能。该武器与NSA网络攻击武器“Danderspritz”(Fury Spritz)高度同源。ray),因此被命名为“New-Dsz-Implant”。 “New-DSZ-Implant”由“EHOME_0CX”加载并运行,并与“Back_eleven”开发的数据传输链路结合使用进行攻击活动。它不具有特定的隐身功能。它需要通过接收主控端的指令加载功能模块,实现各种窃密功能。在这次网络攻击中,攻击者使用“New-DSZ-Implant”加载了25个功能模块。各模块的功能如下表所示。表“New-Dsz-Implant”图功能图“New-DSZ-Implant”加载Module0模块代码图Module0加载其他模块代码“New-Dsz-Implant”与主机通信时,首先使用“TLS1.2进行2层数据加密,然后进行4层嵌套加密。图嵌套加密模式图创建本地环回通信图本地环回数据数据包图 解密环回数据通信过程信息 4.背景研究与分析 (一)技术功能细节 “New-DSZ-Implant”是一个网络网络攻击框架,通过加载各种模块来实现特定功能。该函数的实现方式与p平台“Danderspritz”对NSA军械库网络攻击的实现方式相同,在代码细节上具有高度的同源性,并且对部分功能进行了升级:一是增加了一些函数名和字符串加密;其次,功能模块用常规的系统模块名称进行伪装;第三,编译模块时间从2012年更新到2013年到2016年到2018年。每个功能模块都增加了模拟用户操作功能,以伪装点击、登录等正常用户行为,迷惑杀毒软件的检测。 “New-DSZ-Implant”与“Danderspritz”加载的功能模块表对比 图 module0(左)与 dsz_implant_pc.dll(右)代码同源性对比 图 两者代码同源性对比en module1 (左) 与 cd_target.dll (右) 图 module2 (左) 与 time_target.dll 代码同源性对比图 (图) module3 (左) 与 nameserverlookup_target.dll (右) 代码同源性对比图 module4 (左) 与 runaschild_target.dll 代码同源性对比图 (右) module5 代码同源性对比图 (左)与mcl_ntnativeapi_win32.dll(右)图 module6(左)与RegistryQuery_Target.dll(右)代码同源比较图 Module7(左)与 sidlookup_target.dll(右)代码同源比较图 Module8(左)与 mcl_ntmemory_std.dll(右)同源比较图 Module9(左)与 Papercut_target.dll(右)代码同源对比代码代码对比。 Drive_target.dll (右) 图 module15 (左) 和 diskspace_target.dll (右) 代码同源性比较 module16 (左) 和 process_target.dll (右) 代码同源性比较een module17(左)和service_target.dll(右) module18(左)和左)和左)和左)和左)和左)和左)和左)代码同源性比较 Audit_target_vista.dll(右) module19(左)和eventLogQuery_Target.dll(右)代码同源性比较 Module20(左)代码同源性比较 与 ruta_target.dll(右) module21(左)与 driver_target.dll(右)代码同源性比较图 Environment_target.dll 代码图(右) Module23(左)与 Packages_Target.dll(右)代码同源性比较图 Module24(左)与 Scheduler_target.dll(右)代码同源性比较 (2) 部分居民的示例居住模式“Ehome_0cx”居民通过更改在procserver32中的居民来劫持正常服务,然后在系统的正常程序实现本身开始实现之前加载它们。注册表修改位置与NSA使用的网络攻击武器相同s “Formula Organization”,两者均位于该键的 inProcServer32 子键中的 HKEY_LOCAL_MACHINE\Software\Classes\CLSIDA 下的随机 ID 处。 (3)数据加密方式。攻击者使用的三种网络攻击武器均采用两层加密方式。外层采用TLS协议加密,内层采用RSA+AES进行密钥通信和加密。在窃取数据的传输、功能模块的发布等关键阶段,各个武器的配合都实现了四层嵌套加密。这种多层嵌套的数据加密模式相比“nopen”使用的RSA+RC6加密模式有显着升级。 5、代码地址泄露 2023年8月至2024年5月,美国用于指挥控制的部分服务器IP如下表所示。

10月19日上午,美国国家安全局披露,国家安全局(以下简称NSA)对国家授时服务中心(以下简称“授时中心”)进行了重大网络攻击。国家互联网应急响应中心(CNCERT)通过分析判断和监测,掌握了此次攻击的总体情况。具体技术细节今日公布如下: 一、攻击概况 自2022年3月以来,美国国家安全局利用某国外品牌手机短信服务漏洞,秘密监控10多名国家授时中心工作人员,非法窃取手机通讯录、短信、相册、位置信息等数据。截至2023年4月,在“三角”操作曝光之前,美国国家安全局利用从国外移动品牌窃取的登录凭据,于2023年凌晨多次攻击国家计时中心的计算机。北京时间刺探网络内部建设。 2023年8月至2024年6月,美国国家安全局有针对性地部署新型网络作战平台,对国家授时中心多个内部业务系统进行渗透活动,企图对高精度授时、导航系统等关键科技基础设施发起攻击。在整个事件中,美国国家安全局在战术理念、操作技术、加密通信、不杀生逃生等方面仍然展现了世界领先水平。为了错误地进行攻击,NSA通过使用正常的商业数字证书、伪装Windows系统模块、代理网络通信等方式来隐藏攻击和异教徒。通信是多层加密的,NSA使用网络攻击武器创建环回嵌套加密模式。加密强度远超传统TLS通讯及通讯化交通。解密和恢复更加困难;活动要有耐心、细心。在整个活动周期中,NSA 可以全面监控受控主机。文件更改、关机重启将全面排查异常原因;功能动态扩展,NSA会根据目标环境动态组合各种攻击武器并下发,表明统一平台NG攻击具有灵活的扩展性和目标适应能力。但创新的普遍缺乏和部分环节的薄弱表明,在受到各种曝光事件的阻击后,技术的迭代升级正面临瓶颈。 2、本次攻击中的网络攻击过程,NSA利用“三角操作”获取了定时计算机终端的登录凭证,进而获得控制权,部署定制的特殊网络攻击,并持续升级基于网络定时网络环境的网络攻击,进一步扩大网络攻击和保障的范围,达到保障单位网络和基础信息系统的目的。经过分类,发现NSA总共使用了42种网络攻击武器,可分为三类:前哨控制(“ehome_0cx”)、隧道建设(“back_eleven”)和数据盗窃(“new_dsz_implant”)。利用国外网络资产作为主控服务器,实施了千余次攻击。具体分为以下四个阶段:(1)获得控制权限2022年3月24日至2023年4月11日,NSI采用“三角”操作,对计时中心10余台设备进行攻击,窃取机密。 2022年9月,攻击者通过服务时间网络管理员的国外手机获取了办公电脑的登录凭据,并利用该凭据获取办公室计算机的远程控制权限。 2023年4月11日至8月3日期间,攻击者利用匿名通信网络节点远程登录计算机计算机80余次,并以计算机为基础查看计时中心的网络环境。表中2023年8月3日的攻击流程(二)植入特殊网络攻击武器 2023年8月3日至2024年3月24日,攻击者在计算机管理计算机中植入“Back_eleven”早期版本,窃取网络网管数据,并在每次攻击-攻击后删除网络攻击操作的内存使用情况和运行情况。现阶段“back_eleven”功能尚不成熟,攻击者需要在每次启动前远程控制并关闭主机防病毒软件。部分杀毒软件关闭记录表(三)2024年3月至4月特别升级的网络攻击武器,攻击者定制升级网络攻击武器针对计时中心网络环境,植入各种新型网络攻击武器,实现对计算机的长期驻留和隐蔽控制。攻击者加载“ehome_0cx”、“back_eleven”、“new_dsz_implant”等20多个支撑功能模块,以及10多个网络攻击武器攻击文件。图 内存中加载“EHOME_0CX”数据包 图 内存中加载“back_eleven”进程 图 内存中加载“new_dsz_implant”进程 攻击利用多种网络攻击武器相互配合,形成4层加密隧道,形成高度隐蔽、全面的攻击TheFT的网络和平台。图网络攻击武器加密方式(4)内网横向渗透过程2024年5月至6月,攻击者利用“back_eleven”以计算机管理计算机为跳板,攻击互联网认证服务器和防火墙。 6月13日9点,攻击在计算机管理电脑上激活“ehome_0cx”,植入“back_eleven”和“new_dsz_implant”,并以此为跳板窃取认证服务器数据。7月13日9:00,攻击者在计算机管理计算机上激活“ehome_0cx”,并释放“back_eleven”和“new_dsz_implant”来窃取数据。图:2024年6月13日网络攻击窃取数据包 3、攻击者使用的网络攻击库评估42 网络攻击事件中的网络攻击武器、功能模块、恶意文件等。主要网络攻击武器按功能可分为前哨控制与防御武器、隧道建设武器、数据窃取武器等。 .携带武器进行后续网络攻击的目的。根据该类型主武器的资源加载路径,命名为“ehome_0cx”。 “Ehome_0cx”包括 四个网络攻击模块。它通过DLL劫持正常的系统服务(如资源管理器和事件日志服务)来实现自启动。之后我初始化时,它会删除内存中的可执行文件头数据,以隐藏网络攻击武器的运行痕迹。表“EHOME_0CX” 每个网络模块攻击信息表“EHOME_0CX”使用受控主机的唯一引导作为解密武器资源的密钥。各个网络攻击模块利用LPC端口相互通信,以命令号的形式调用各种武器功能。表“Ehome_0cx”函数“ehome_0cx”使用RSA算法和TLS协议完成通信加密。 “Ehome_0cx”内置了一个RSA公钥,用于与主机通信(见下图)。每次通信都会随机生成一个会话密钥,使用RSA算法完成与主机的基本交换过程,然后使用TLS协议传输使用会话密钥加密的数据。图RSA公钥(二)隧道构建利器 攻击者利用此类网络攻击方式与网络建立通信和数据传输隧道,实现对其他类型网络攻击武器的远程控制和窃取数据的加密传输。它还具有有关命令的获取和执行功能的信息。在初始连接阶段,它向主控端发送一个数字为“11”的标识号,命名为“back_eleven”。 “back_eleven”由“ehome_0cx”加载和管理,具有严格的运行环境检测机制。如果发现操作系统版本不正常、调试器正在运行等情况。并且该武器设计有反调试功能,防止逆向分析。图“Back_eleven”检测运行环境 “Back_eleven”有两种工作模式: 主动重连和被动监听模式:在paconnect的主动模式下,使用内置的RSA加密算法公钥完成密钥交换,然后使用AES算法对在线inf进行加密后使用信息,算法中使用tlsol对在线信息进行加密,使用TLS协议加密并发送给主控端;在被动监听模式下,“Back_eleven”监听Windows系统网卡的流量,并对主控端发送的数据的具体情况进行过滤,以实现主控端命令的执行。图“Back_eleven”将数据传递到主控端。图“Back_eleven”在控制端接收基本指令并解密。 “back_eleven”以命令号的形式调用各种武器功能。表“Back_eleven”命令功能 (3) 数据窃取武器 攻击者利用此类网络攻击武器来窃取数据。该武器运行时以网络武器攻击模块启动,加载各种插件模块,实现特定的隐身功能。该武器与NSA网络攻击武器“Danderspritz”(Fury Spritz)高度同源。ray),因此被命名为“New-Dsz-Implant”。 “New-DSZ-Implant”由“EHOME_0CX”加载并运行,并与“Back_eleven”开发的数据传输链路结合使用进行攻击活动。它不具有特定的隐身功能。它需要通过接收主控端的指令加载功能模块,实现各种窃密功能。在这次网络攻击中,攻击者使用“New-DSZ-Implant”加载了25个功能模块。各模块的功能如下表所示。表“New-Dsz-Implant”图功能图“New-DSZ-Implant”加载Module0模块代码图Module0加载其他模块代码“New-Dsz-Implant”与主机通信时,首先使用“TLS1.2进行2层数据加密,然后进行4层嵌套加密。图嵌套加密模式图创建本地环回通信图本地环回数据数据包图 解密环回数据通信过程信息 4.背景研究与分析 (一)技术功能细节 “New-DSZ-Implant”是一个网络网络攻击框架,通过加载各种模块来实现特定功能。该函数的实现方式与p平台“Danderspritz”对NSA军械库网络攻击的实现方式相同,在代码细节上具有高度的同源性,并且对部分功能进行了升级:一是增加了一些函数名和字符串加密;其次,功能模块用常规的系统模块名称进行伪装;第三,编译模块时间从2012年更新到2013年到2016年到2018年。每个功能模块都增加了模拟用户操作功能,以伪装点击、登录等正常用户行为,迷惑杀毒软件的检测。 “New-DSZ-Implant”与“Danderspritz”加载的功能模块表对比 图 module0(左)与 dsz_implant_pc.dll(右)代码同源性对比 图 两者代码同源性对比en module1 (左) 与 cd_target.dll (右) 图 module2 (左) 与 time_target.dll 代码同源性对比图 (图) module3 (左) 与 nameserverlookup_target.dll (右) 代码同源性对比图 module4 (左) 与 runaschild_target.dll 代码同源性对比图 (右) module5 代码同源性对比图 (左)与mcl_ntnativeapi_win32.dll(右)图 module6(左)与RegistryQuery_Target.dll(右)代码同源比较图 Module7(左)与 sidlookup_target.dll(右)代码同源比较图 Module8(左)与 mcl_ntmemory_std.dll(右)同源比较图 Module9(左)与 Papercut_target.dll(右)代码同源对比代码代码对比。 Drive_target.dll (右) 图 module15 (左) 和 diskspace_target.dll (右) 代码同源性比较 module16 (左) 和 process_target.dll (右) 代码同源性比较een module17(左)和service_target.dll(右) module18(左)和左)和左)和左)和左)和左)和左)和左)代码同源性比较 Audit_target_vista.dll(右) module19(左)和eventLogQuery_Target.dll(右)代码同源性比较 Module20(左)代码同源性比较 与 ruta_target.dll(右) module21(左)与 driver_target.dll(右)代码同源性比较图 Environment_target.dll 代码图(右) Module23(左)与 Packages_Target.dll(右)代码同源性比较图 Module24(左)与 Scheduler_target.dll(右)代码同源性比较 (2) 部分居民的示例居住模式“Ehome_0cx”居民通过更改在procserver32中的居民来劫持正常服务,然后在系统的正常程序实现本身开始实现之前加载它们。注册表修改位置与NSA使用的网络攻击武器相同s “Formula Organization”,两者均位于该键的 inProcServer32 子键中的 HKEY_LOCAL_MACHINE\Software\Classes\CLSIDA 下的随机 ID 处。 (3)数据加密方式。攻击者使用的三种网络攻击武器均采用两层加密方式。外层采用TLS协议加密,内层采用RSA+AES进行密钥通信和加密。在窃取数据的传输、功能模块的发布等关键阶段,各个武器的配合都实现了四层嵌套加密。这种多层嵌套的数据加密模式相比“nopen”使用的RSA+RC6加密模式有显着升级。 5、代码地址泄露 2023年8月至2024年5月,美国用于指挥控制的部分服务器IP如下表所示。 上一篇:高原“菜篮子”绽放现代农业之美 下一篇:没有了